Tutorial: Trabajo remoto seguro con Microsoft RDP sin VPN

Introducción RDP sin VPN

Para que el trabajo a distancia sea más seguro y flexible, es muy útil la implementación de un Remote Desktop Gateway.

Una de las grandes ventajas sobre la VPN es la capacidad de bloquear la copia de archivos y el acceso al portapapeles. Además, establecer una puerta de enlace VPN puede ser inseguro. De hecho, en el caso de un ataque de un caballo de Troya, éste puede alcanzar la red interna, a diferencia de RDP.

El propósito de esta documentación es detallar la instalación y configuración de este portal. Por lo tanto, veremos:

La instalación de la función de servidor

La configuración de esta función con, en particular:

- La instalación del certificado de seguridad

- La configuración de las cuentas locales

- La configuración de la propia puerta de enlace

La configuración del cortafuegos para asegurar mejor la puerta de enlace

La configuración necesaria para añadir características de seguridad adicionales

Configurando el Cliente RDP de Windows para usar el Gateway

1 Instalación de la puerta de enlace

- Prerrequisito *: Un servidor Windows 2008 o posterior

1.1 Instalando el rol de servidor

La forma más rápida de instalar el rol de servidor es usar el siguiente comando de PowerShell:

Add-WindowsFeature RDS-Gateway -IncludeAllSubFeature -IncludeManagementTools

Entonces espera mientras se instala el papel, sus requisitos previos y las herramientas de gestión.

1.2 Configurando el papel

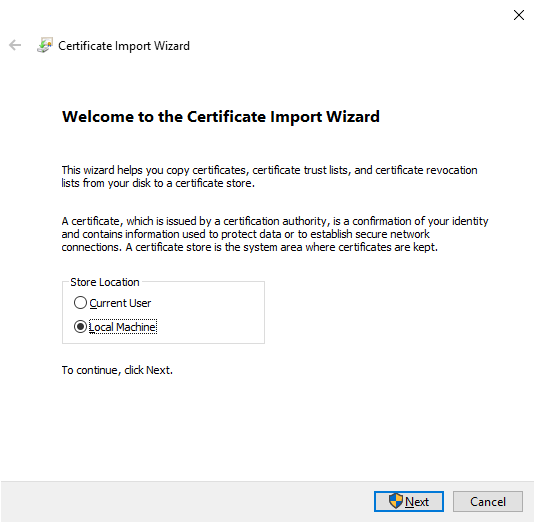

1.2.1 Instalación del certificado de seguridad

Para poder utilizar el portal, no sólo se requiere un certificado, sino que también se debe respetar la cadena de seguridad. Si, por ejemplo, se intenta acceder a la pasarela sin utilizar uno de los nombres declarados en el certificado, la conexión será imposible.

Para ello, deberá utilizar su Certificado Wildcard, asociado al nombre de DNS existente ip1 . YourDomainName . com, que permitirá el acceso al portal.

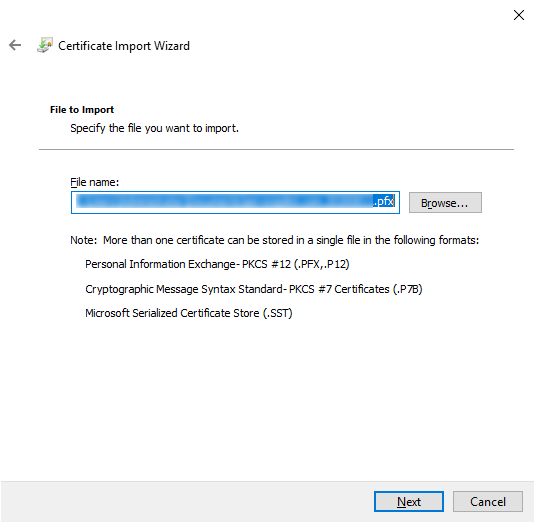

Doble clic en el certificado de formato PFX para iniciar la instalación y seleccione Local Machine.

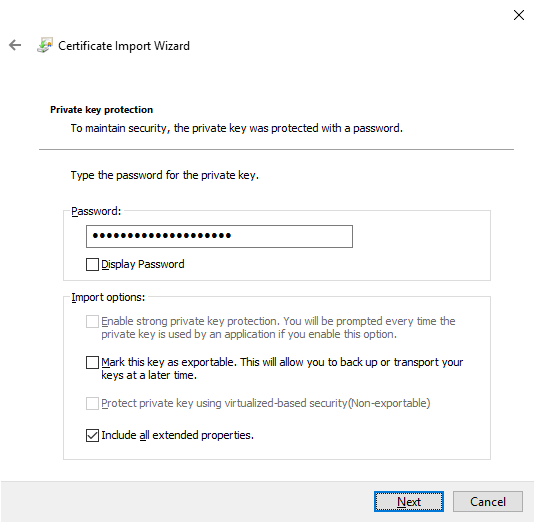

Valide la ruta del certificado, haga clic en Next, introduzca la contraseña asociada al certificado y luego haga clic en Next.

|  |

|---|

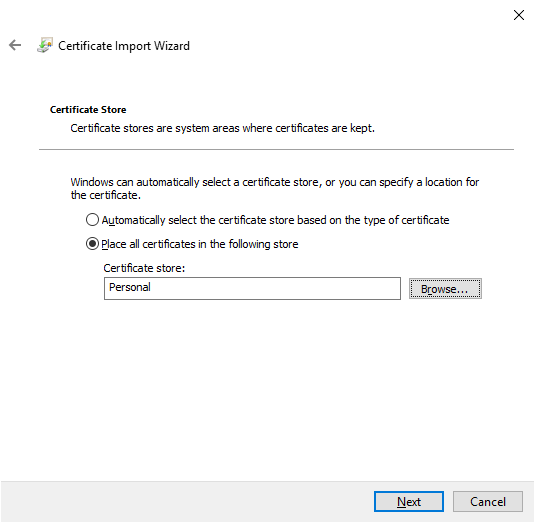

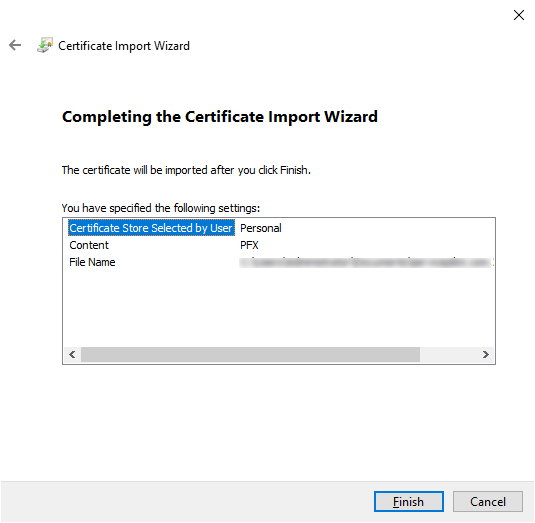

Seleccione Colocar todos los certificados en la siguiente tienda, elija la tienda Personal, haga clic en Next, y luego haga clic en Finish para completar la instalación.

|  |

|---|

1.2.2 Configuración de la cuenta local

Para que los usuarios puedan iniciar la sesión con un nombre, tendremos que utilizar las cuentas locales de la máquina para permitir la autenticación de la puerta de enlace.

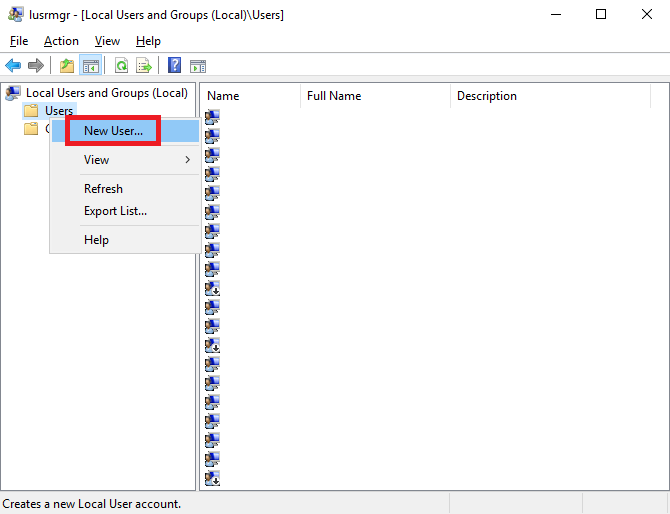

Para ello, abra la consola de gestión de usuarios y grupos locales: lusrmgr.msc

Para crear un nuevo usuario, haga clic con el botón derecho del ratón en Users y elija New User…

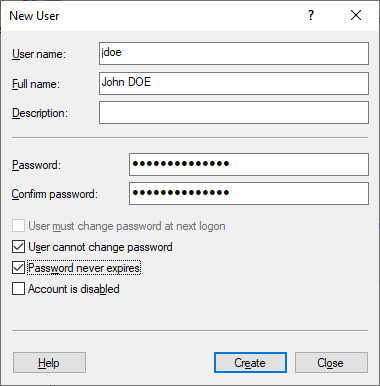

En la ventana de creación de un nuevo usuario:

- Introduzca el identificador en el formato primera letra del nombre + apellido.

- Introduce el nombre completo

- Introduce la contraseña

- Confirmar la contraseña

- Desmarca la casilla User must change password at next logon

- Marque la casilla User cannot change password

- Marque la casilla Password never expires

- Haga clic en el botón Create para validar

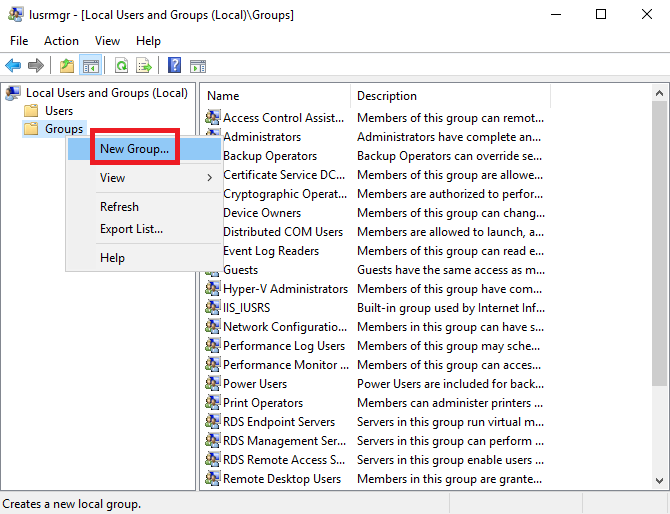

Entonces crearemos un nuevo grupo. Haga clic con el botón derecho del ratón en Groups y luego haga clic en New group .

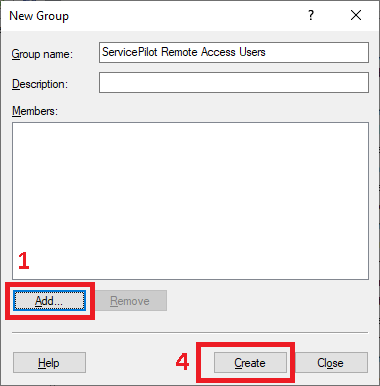

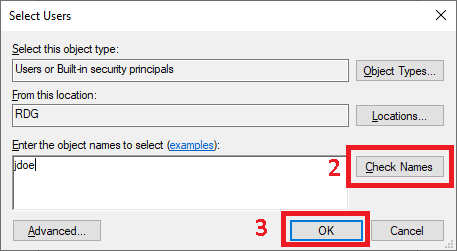

En la ventana de creación de un nuevo grupo:

Dale un nombre al grupo

Haga clic en el botón Add

Introduce la contraseña

Introduzca el identificador del usuario

Haga clic en el botón Check Names para validar la cuenta.

Haz clic en OK

Repita la operación para las otras cuentas.

Finalmente haz clic en el botón Create para crear la cuenta.

|  |

|---|

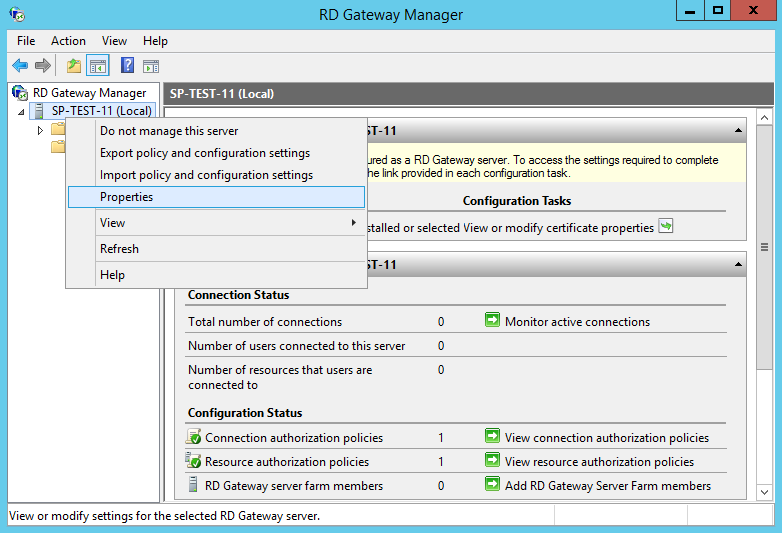

1.2.3 Configuración de la puerta de enlace de la oficina remota

Para configurar la pasarela, abra su consola de gestión (win + r) : tsgateway.msc

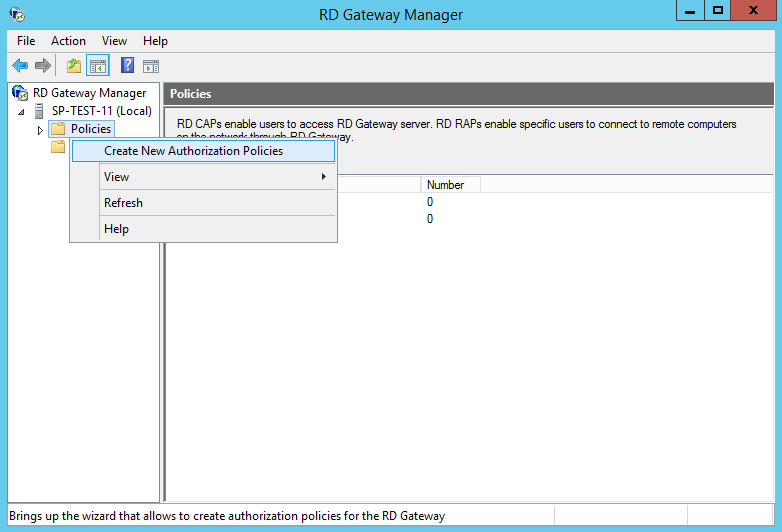

1.2.3.1 Creación de estrategias de autorización

Haga clic con el botón derecho del ratón en policies y luego haga clic en Create New Authorization Policies.

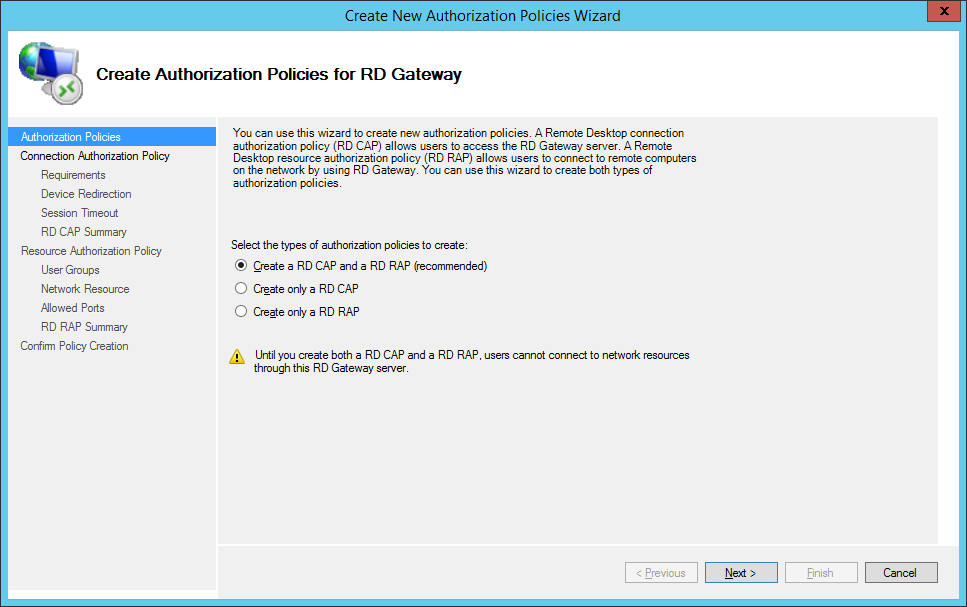

Deje la opción predeterminada y haga clic en Next.

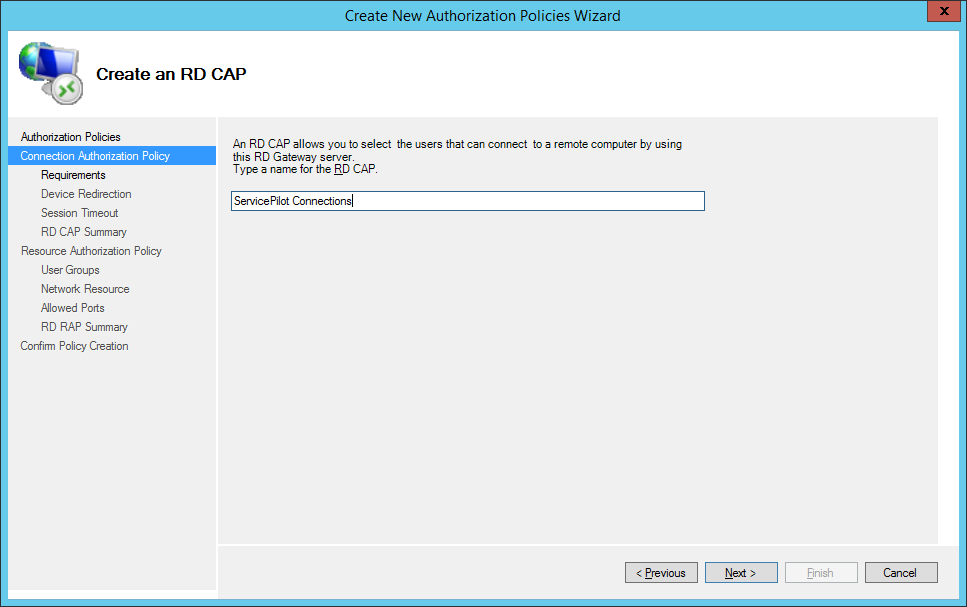

Dale un nombre a la policy de autorización de conexión y haz clic en Next.

Nota: esta estrategia permite filtrar los usuarios, seleccionar los métodos de conexión (contraseña y/o tarjeta inteligente), deshabilitar algunas funciones (redirecciones USB, portapapeles...) y establecer un tiempo de espera.

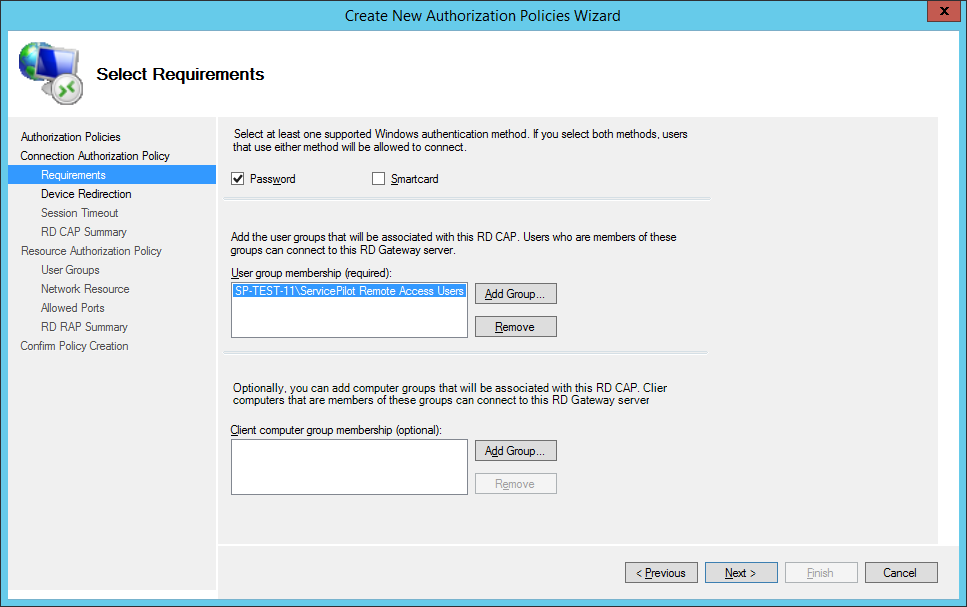

Seleccione los métodos de autenticación necesarios, añada el grupo creado en el paso anterior en la sección User group membership y haga clic en el botón Next.

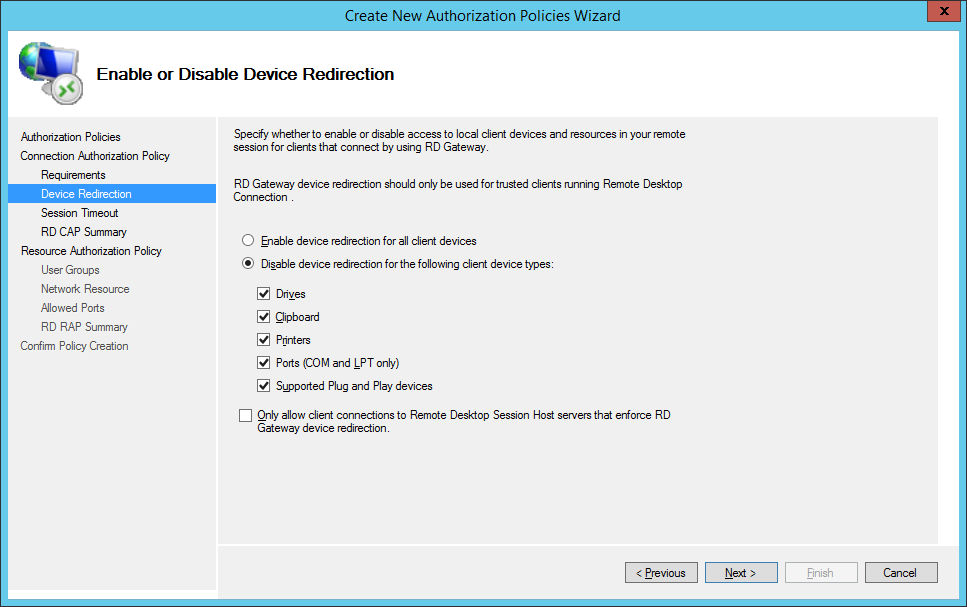

En la página de redireccionamiento de dispositivos, seleccione Disable device redirection for the following client device types y marque todas las casillas de abajo. Luego haga clic en el botón Siguiente.

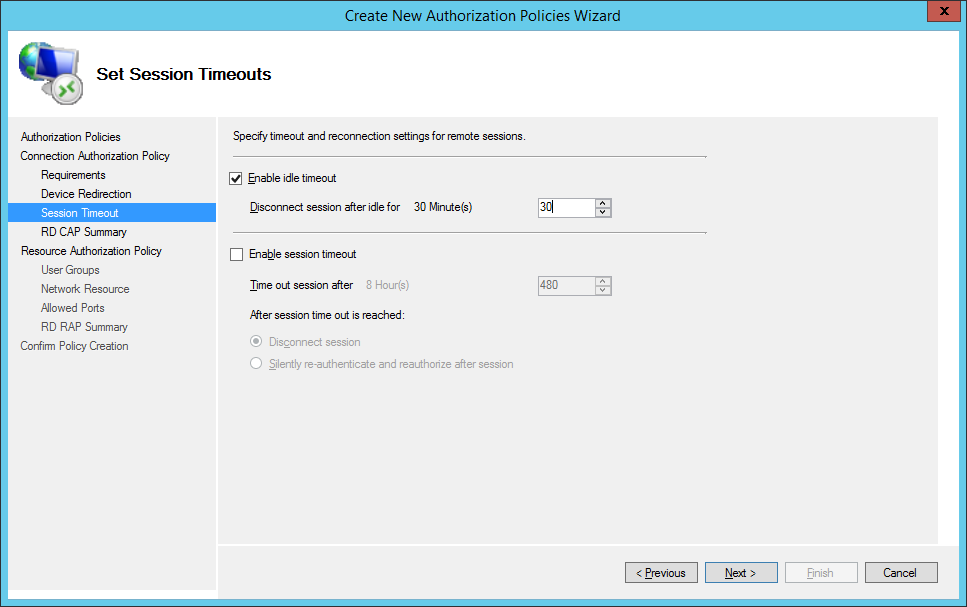

Marque la casilla Enable idle timeout, introduzca el valor 30 durante 30 minutos y haga clic en Next.

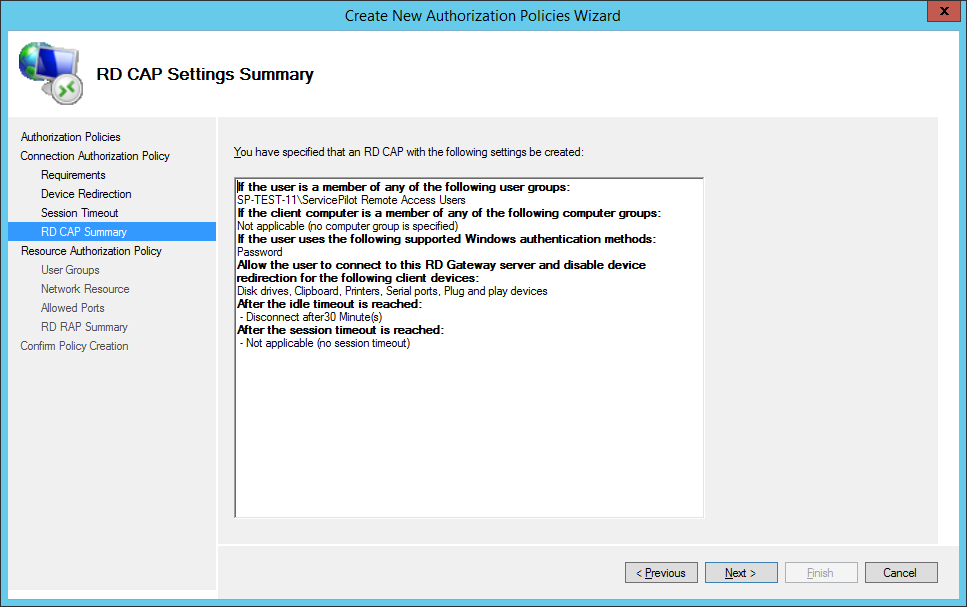

Revise la información resumida, y luego haga clic en Next.

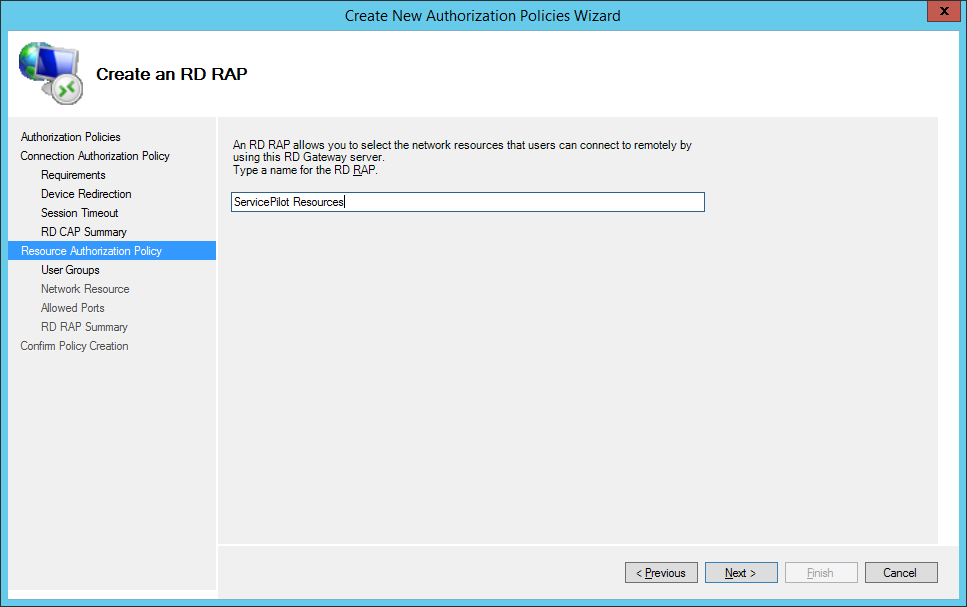

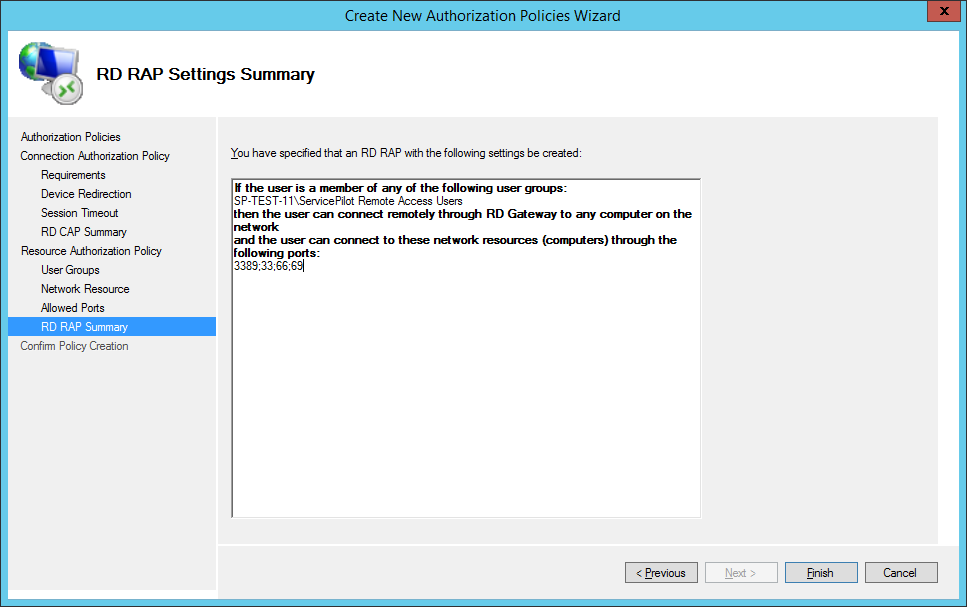

Luego dé un nombre a la policy de acceso a los recursos y haga clic en Next.

Nota: esta policy le permite filtrar los recursos locales a los que los usuarios podrán acceder, así como los puertos de conexión autorizados para RDP._

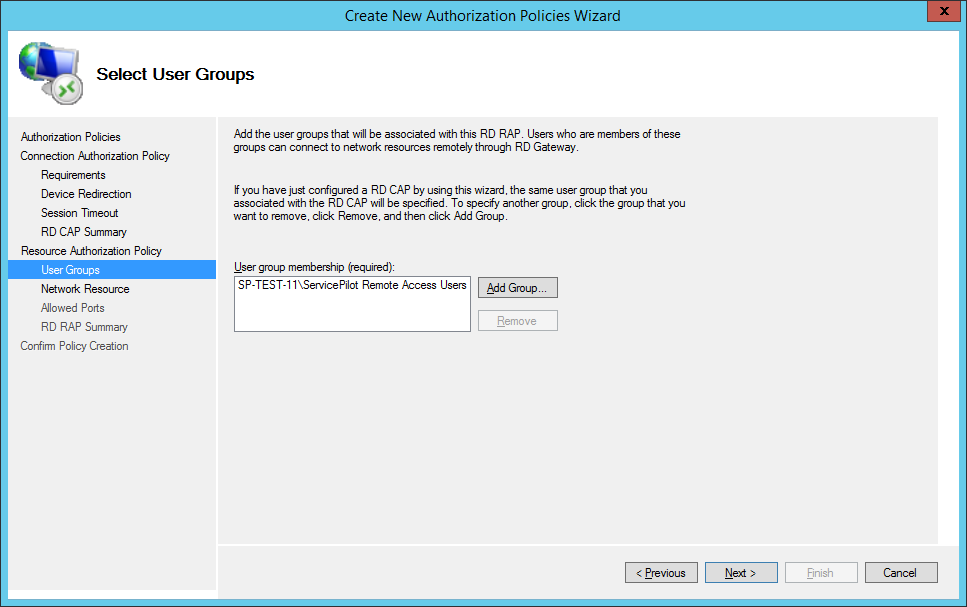

Por defecto, el asistente rellenará previamente el grupo introducido en la policy de autorización de conexión. Haga clic en Next.

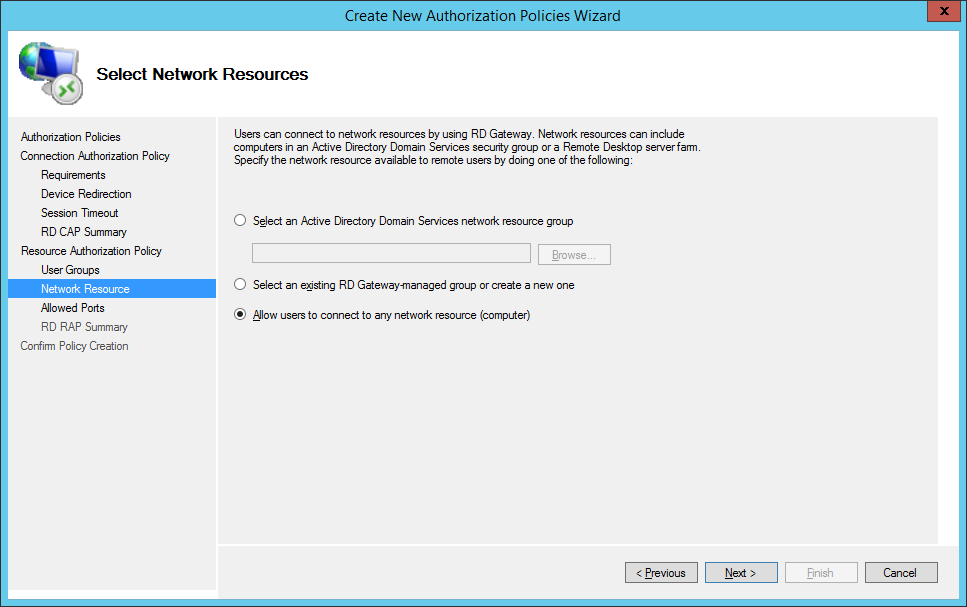

El mago entonces preguntará qué recursos están permitidos. Como no estamos interconectados con el Active Directory, seleccione Allow users to connect to any network resource (computer) y luego haga clic en Next.

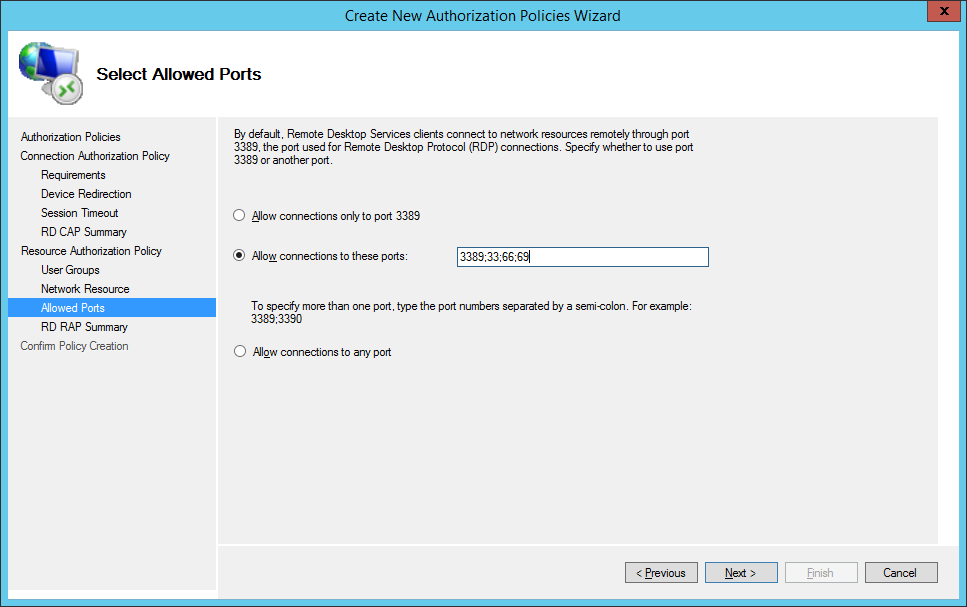

En la página de selección de puertos permitidos, seleccione Allow connectiosn to these ports e introduzca el siguiente puerto:

- 3389: puerto por defecto utilizado para todas las máquinas

Luego haga clic en el botón Next.

En la página que resume la información introducida, haga clic en Finish.

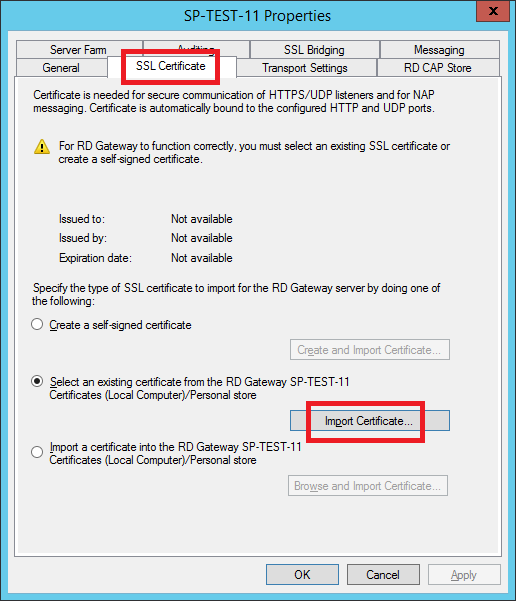

1.2.3.2 Instalación del certificado y definición del puerto de acceso

De vuelta en la consola de gestión, ahora completaremos la configuración importando el certificado de seguridad y configurando el puerto de acceso.

Haga clic con el botón derecho del ratón en el nombre del servidor y luego haga clic en Properties.

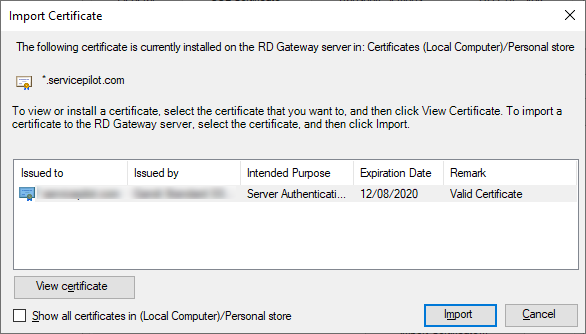

Haga clic en la pestaña SSL Certificates y luego en el botón Import Certificate…

Seleccione el certificado importado, y luego haga clic en el botón Import.

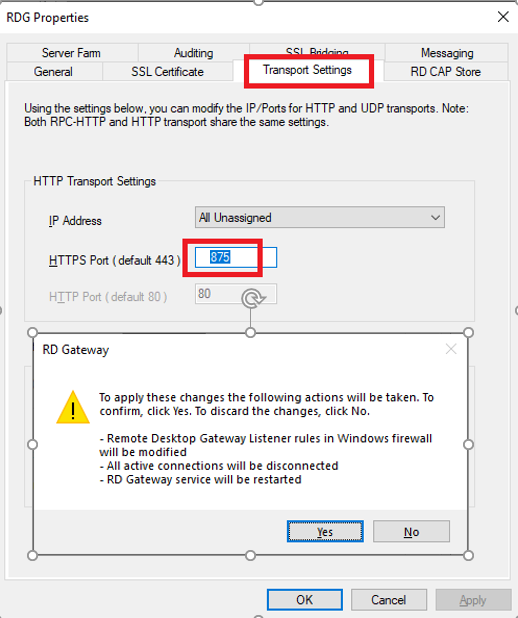

De vuelta en las propiedades del servidor, haga clic en la pestaña Transport Settings, especifique el puerto de acceso, aquí 875, y luego haga clic en el botón OK. Entonces aparecerá una advertencia indicando que es necesario reiniciar el servicio. Haga clic en el botón Yes.

1.3 Configuración del Firewall de Windows

Para que la máquina sea lo más segura posible, eliminaremos todas las reglas preconfiguradas del cortafuegos

netsh advfirewall firewall delete rule name=all

Entonces permite sólo los flujos necesarios, es decir:

Al entrar..:

- el TCP/875 para el acceso a la pasarela

netsh advfirewall firewall add rule name="Allow RD Gateway (TCP/875) in" protocol=TCP dir=in action=allow localip=xx.xx.xx.xx localport=875

- TCP/3389 para el acceso local RDP con fines de mantenimiento solamente

netsh advfirewall firewall add rule name="Allow RDP (TCP/3389) in" protocol=TCP dir=in action=allow localip=xx.xx.xx.xx.xx localport=3389 remoteip=xx.xx.xx.xx.xx/8

A la salida:

- El TCP/3389 que rebotará en las máquinas locales

netsh advfirewall firewall add rule name="Allow RDP (TCP/3389) out" protocol=TCP dir=out action=allow localip=xx.xx.xx.xx.xx remoteport=3389

- UDP/53 para permitir la resolución del DNS

netsh advfirewall firewall add rule name="Allow DNS (UDP/53) out" protocol=UDP dir=out action=allow localip=xx.xx.xx.xx remoteip=xx.xx.xx.xx.xx remoteport=53

- UDP/123 para mantener la máquina sincronizada vía NTP

netsh advfirewall firewall add rule name="Allow NTP (UDP/123) out" protocol=UDP dir=out action=allow localip=xx.xx.xx.xx remoteip=xx.xx.xx.xx.xx remoteport=123

- También se creará una regla específica para permitir que el ejecutable del ServicePilotAgent se comunique con su administrador.

netsh advfirewall firewall add rule name="Allow ServicePilotAgent out" program="C:\Program Files (x86)\ServicePilot\ServicePilot ISM Enterprise\ServicePilotAgent.exe" dir=out action=allow

1.3 Configuraciones adicionales

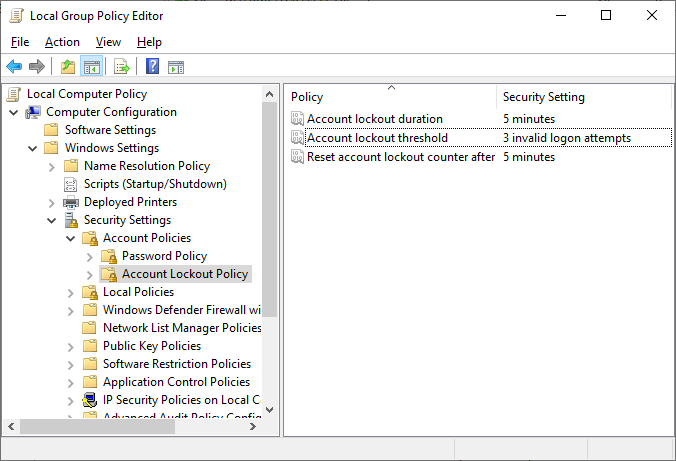

Entonces realizaremos una configuración adicional que nos permita bloquear una cuenta si se introducen más de 3 contraseñas erróneas. Para ello, lanzaremos el Editor de policy de Grupo local: gpedit.msc

En el editor, vaya a Computer Configuration > Windows Settings > Security Settings > Account Policies > Account Lockout Policy y establezca las 3 estrategias :

Account lockout threshold: valor de 3 intentos de conexión

Account lockout duration: valor de 5 minutos

Reset account lockout counter after: valor de 5 minutos

2 Puerto abierto en el router

Una vez que hayas configurado la puerta de enlace, necesitas abrir el puerto que has introducido en tu router que enlaza tu WAN con tu LAN. Esto se hace realizando un comando PAT para traducir el puerto 875 al puerto 3389. Este comando se realiza bajo un router cisco. Por supuesto, dependiendo de su arquitectura, este comando puede cambiar. Revisa la documentación de tu router para saber más sobre el comando.

ip nat inside source static tcp {ipa} {ipb} route-map FIBRE extendable

3 Instalando un cliente RDP

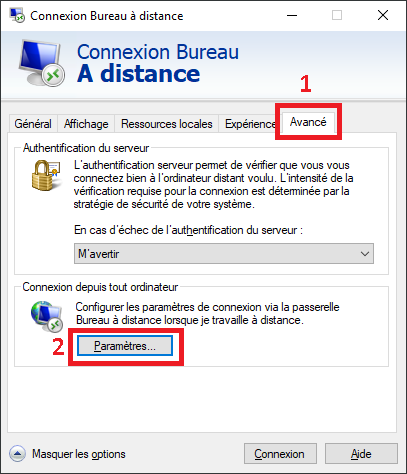

Una vez que la puerta de enlace está instalada y el puerto de tu router está abierto, todo lo que tienes que hacer es conectarte. Así es como se hace.

Conectando con el servidor RDS (u otro) :

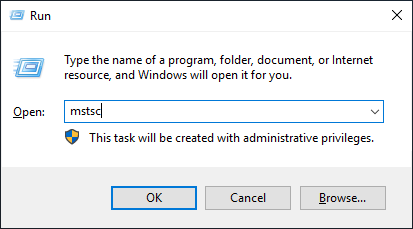

- Abre el cliente de acceso pulsando en Inicio > Ejecutar.

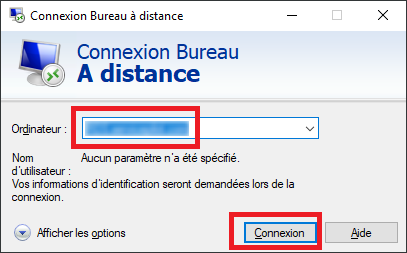

En el cuadro de diálogo escriba mstsc. En la ventana de conexión del escritorio remoto que se abre, introduzca el nombre local de la máquina a la que se quiere llegar (RDS u otro) y luego haga clic en el botón Opciones de visualización..

|  |

|---|

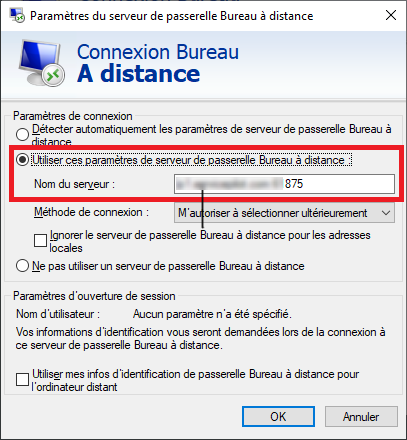

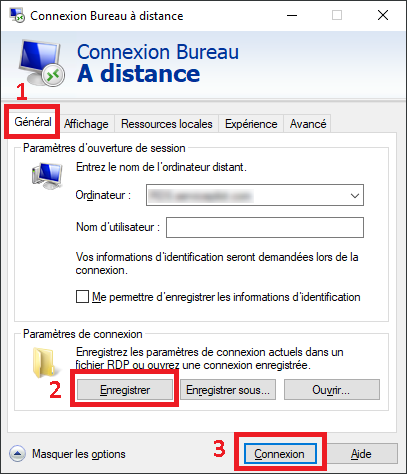

Seleccione la opción Utilizar estos ajustes del servidor de la puerta de enlace de escritorio remoto e introduzca la dirección de la puerta de enlace ip.gateway.com:875 y luego haga clic en OK.

Vuelve a la pestaña General, haz clic en el botón Save para guardar la configuración y luego haz clic en Connect.

|  |

|---|

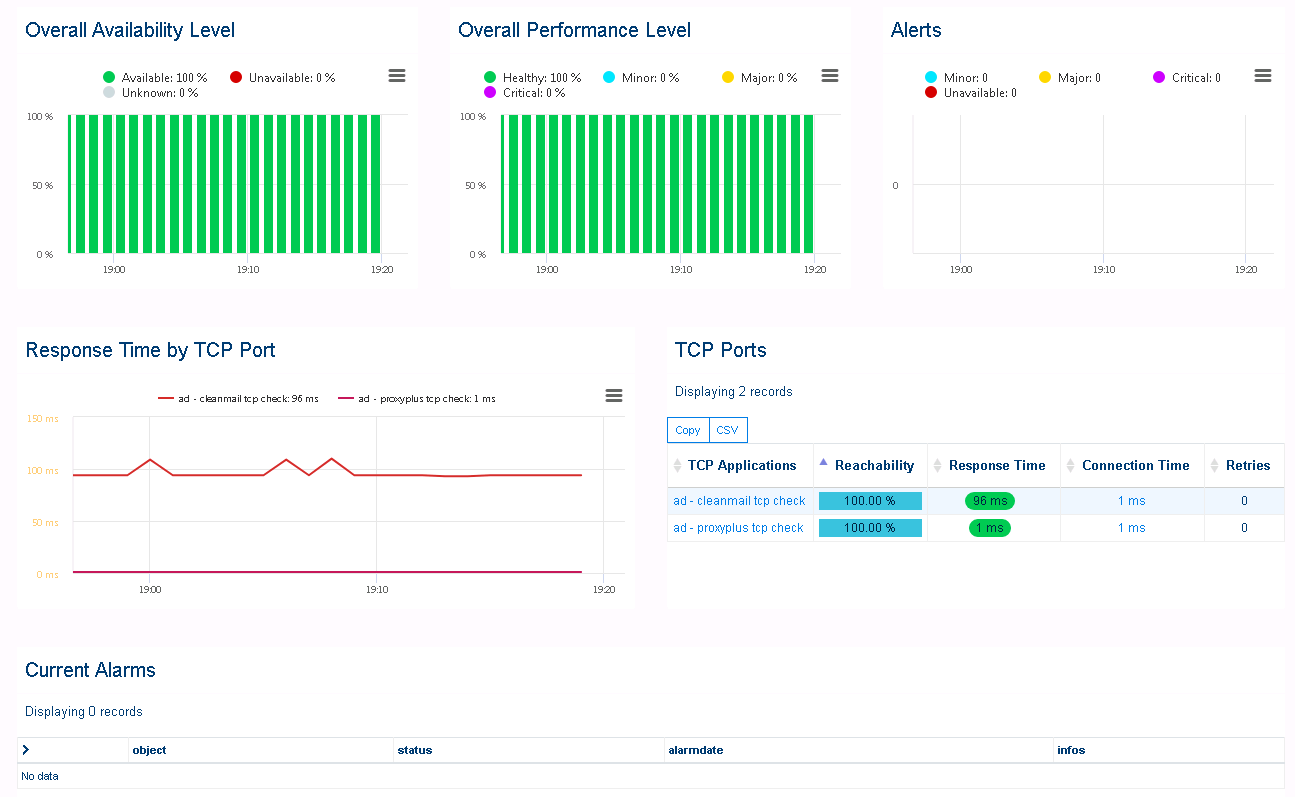

4 Monitoreo desde la nube con ServicePilot SaaS PRO

4.1 Instalar un agente en la puerta de enlace

Para aprovechar la solución de vigilancia con ServicePilot, cree una cuenta SaaS de forma gratuita siguiendo el enlace.

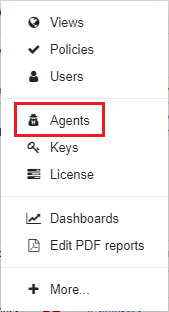

Luego, siga los pasos para administrar su servidor de puerta de enlace:

- Accede a la interfaz web ServicePilot en tu servidor de la puerta de enlace.

- Usando una cuenta con privilegios de administrador, inicia sesión.

- Abre la configuración

- Haga clic en Agentes

- Haga clic en Instalar un agente

- Seleccione el agente de Windows y siga las instrucciones en Get started

4.2 Supervisión del enrutador y del cortafuegos

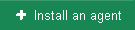

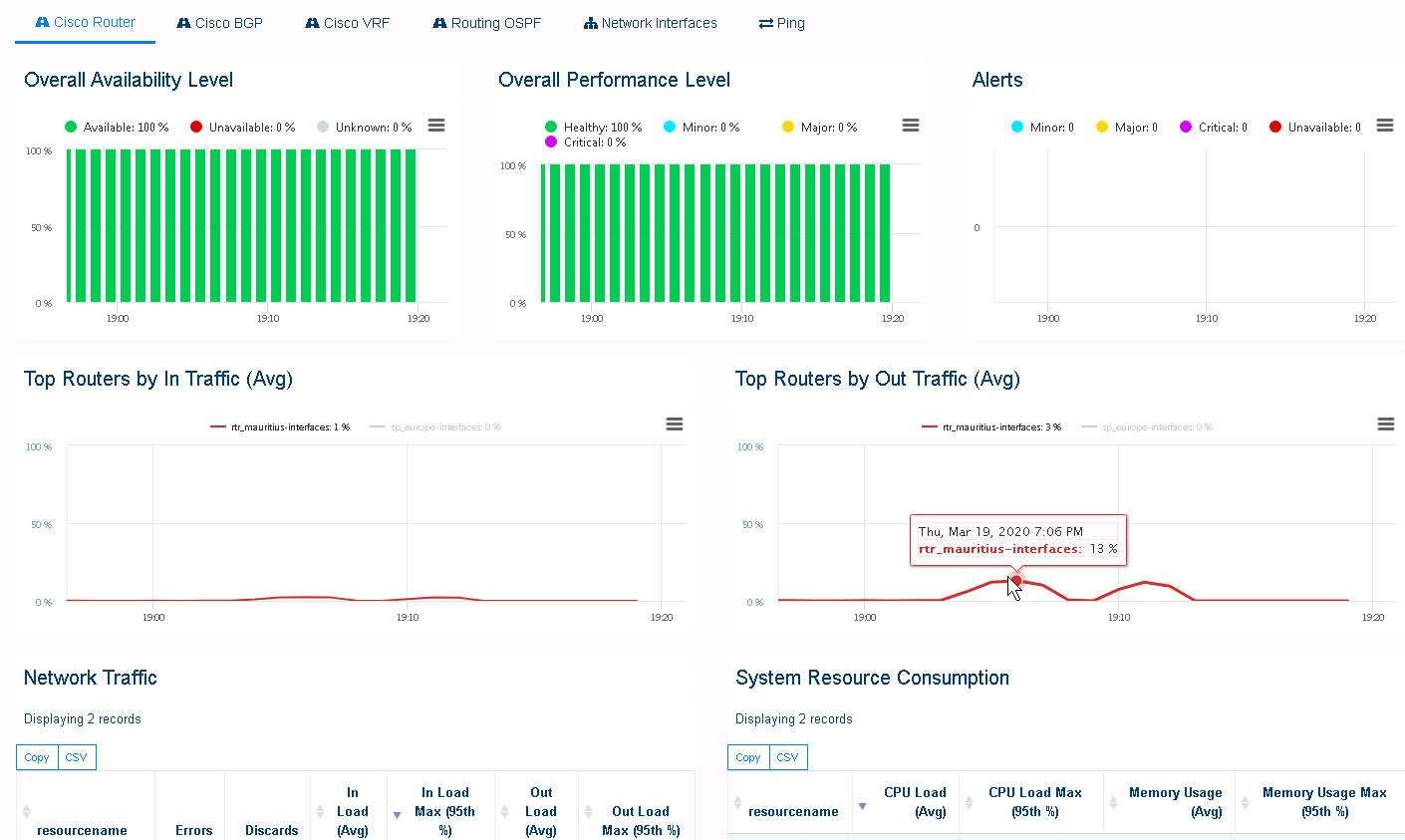

En esta sección, veremos cómo monitorear su enrutador así como sus puertos y los de su firewall.

4.2.1 Configurar el monitoreo del enrutador

Entra en la interfaz web de ServicePilot, usando una cuenta perteneciente a un grupo con el nivel de acceso Admin.

Abra la configuración haciendo clic en el icono del engranaje y haga clic en Views

Navegue a través de la jerarquía de vistas existente en el panel de la izquierda y haga clic en la vista en la que desea agregar el nuevo recurso

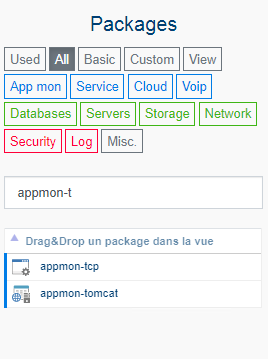

Seleccione el tipo de package de supervisión requerido por categoría y utilice el filtro para limitar las opciones mostradas. En nuestro caso, queremos monitorear un router Cisco.

Arrastrar y soltar un package en el editor de la vista central

Definir las propiedades de los recursos según el tipo de package seleccionado. Siempre se requiere un nombre de recurso único, así como todos los campos marcados con . El recurso utilizará el agente predeterminado para obtener los datos, a menos que los campos agente se rellenen con los agentes desde los que se van a realizar las consultas. El Agente SNMP Ping _ se utilizará para todas las consultas Ping y SNMP, mientras que el Agente Agente* se utilizará para todas las demás consultas.

Pulsa OK

Por último, haga clic en el botón Guardar todos los cambios

Ahora puede ver los datos de monitorización de su router en el panel estándar dedicado.

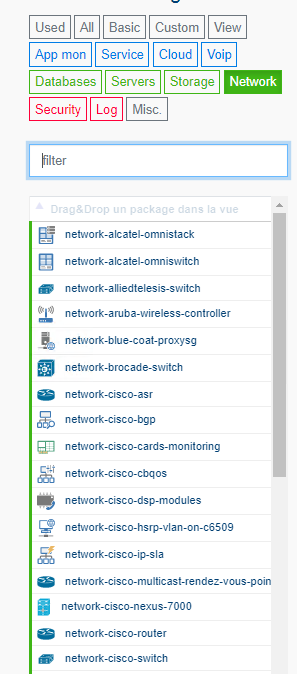

4.2.2 Configurar la monitorización del puerto

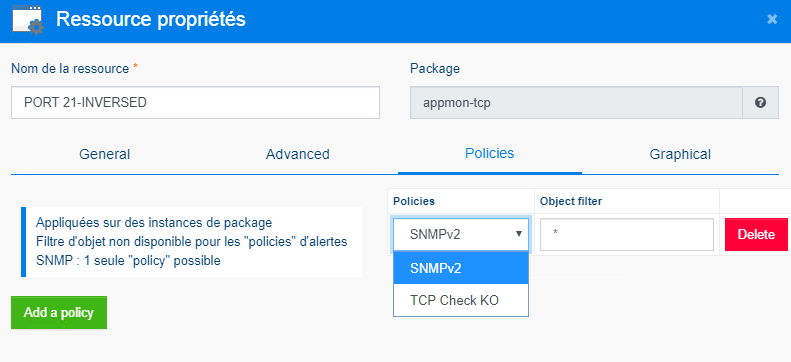

Con el fin de supervisar nuestros puertos en términos de seguridad, aplicaremos una policy inversa. Esto significa que, mientras no recibamos ninguna respuesta del puerto al que intentamos llegar, el puerto devolverá un indicador de "ok". A la inversa, si recibimos una respuesta del puerto, significa que hay una brecha de seguridad y que el puerto ha sido abierto. Por supuesto, en los puertos abiertos, puedes hacer lo contrario, sin usar esta policy.

Primero crearemos una policy de umbral inverso:

Accede a ServicePilot, usando una cuenta perteneciente a un grupo con nivel de acceso Admin.

Abre la configuración

Ir a "policies "

Click en el botón "Add a policy"

Complete el cuadro de diálogo que se adjunta (aquí, un ejemplo de policy inversa para las comprobaciones del TCP). Usando el lápiz verde, busca y selecciona la clase Aplicación TCP (Ayuda al filtro escribiendo "Aplicación TCP"). Haz lo mismo con la caja de Nombre. Por último, escriba como se adjunta en el cuadro "IF 1", esto invertirá nuestro indicador.

Pulsa OK

Para terminar, haz clic en el botón de guardar

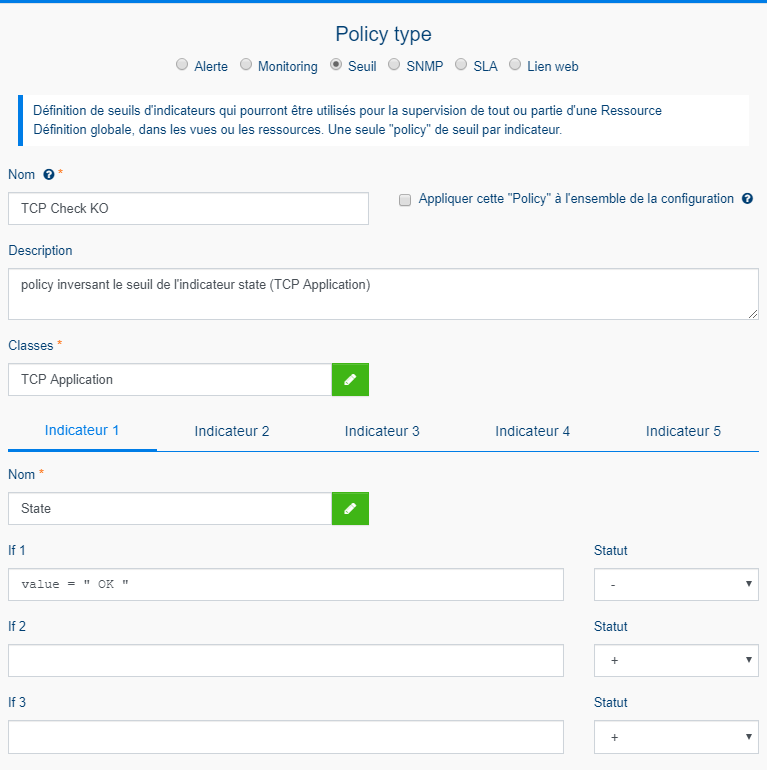

A continuación, añadiremos un recurso a nuestro parecer para supervisar los puertos y vincularlo a nuestra policy inversa. Si no quieres aplicar la policy a tu recurso, simplemente no selecciones una policy en la configuración del recurso.

¡Abre la configuración haciendo clic en el icono del engranaje

Navegue a través de la jerarquía de vistas existente en el panel de la izquierda y haga clic en la vista en la que desea agregar el nuevo recurso

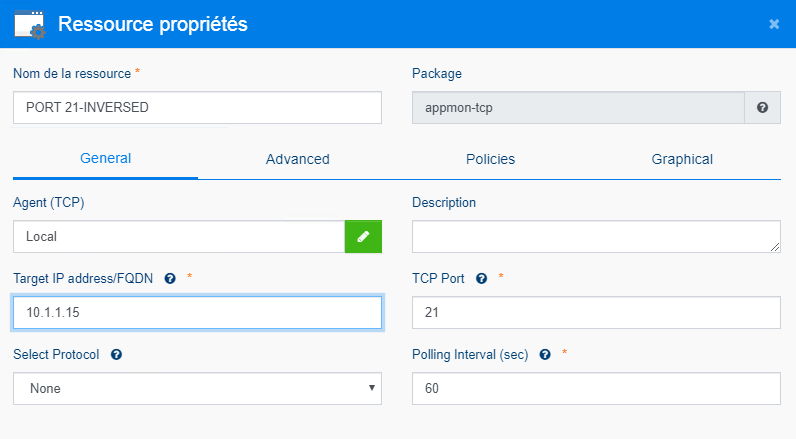

Seleccione el tipo de package de supervisión requerido por categoría y utilice el filtro para limitar las opciones mostradas. Para monitorizar los puertos TCP, elija appmon-tcp.

Arrastrar y soltar un package en el editor de la vista central

Definir las propiedades de los recursos según el tipo de package seleccionado. Siempre se requiere un nombre de recurso único, así como todos los campos marcados con _. El recurso utilizará el agente predeterminado para obtener los datos, a menos que los campos agente se rellenen con los agentes desde los que se van a realizar las consultas. En nuestro ejemplo, configuramos una monitorización en el puerto 21 con nuestro agente local en la IP 10.1.1.15.

Para aplicar nuestra policy inversa, vaya a la pestaña policies, haga clic en el botón añadir una policy y seleccione su policy inversa "TCP CHECK KO ". Si no desea aplicar esta policy, no haga nada.

Pulsa OK

Por último, haga clic en el botón de guardar todos los cambios

Todo lo que tienes que hacer es añadir un recurso para cada puerto de tu gateway y/o router.

Todas las nuevas comprobaciones de puertos se añaden automáticamente al correspondiente tablero estándar.

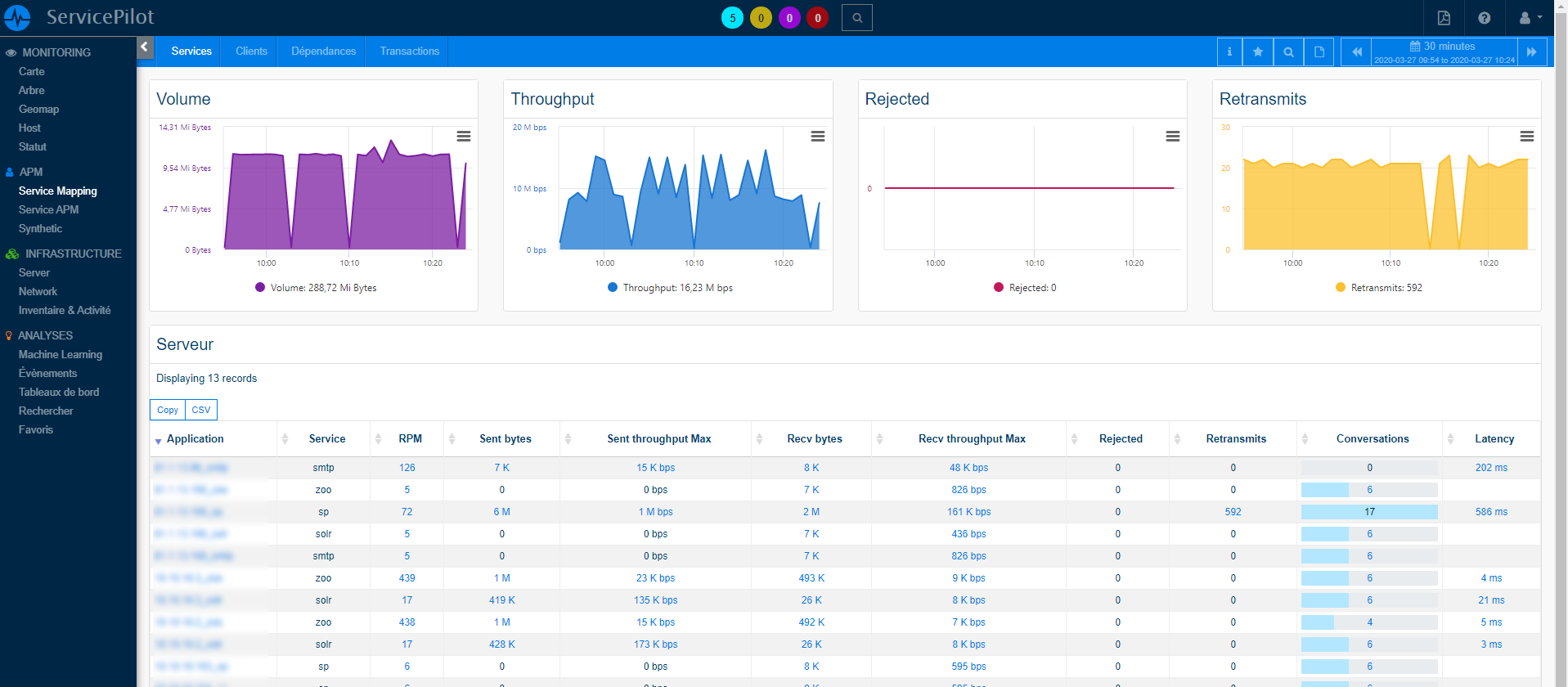

4.3 Supervisión de la conexión RDS

Durante esta parte, veremos cómo supervisar las conexiones con el portal. Al final de este tutorial, tendrá en su tablero, los tiempos y las IPs de las conexiones de sus colegas a través de la puerta de enlace RDP. Además, también tendrá la posibilidad de ver las conexiones HTTP de las personas conectadas a la plataforma, los tiempos de respuesta de cada sitio web y muchas otras cosas.

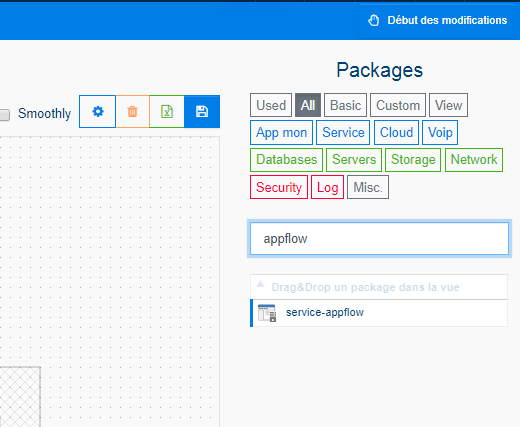

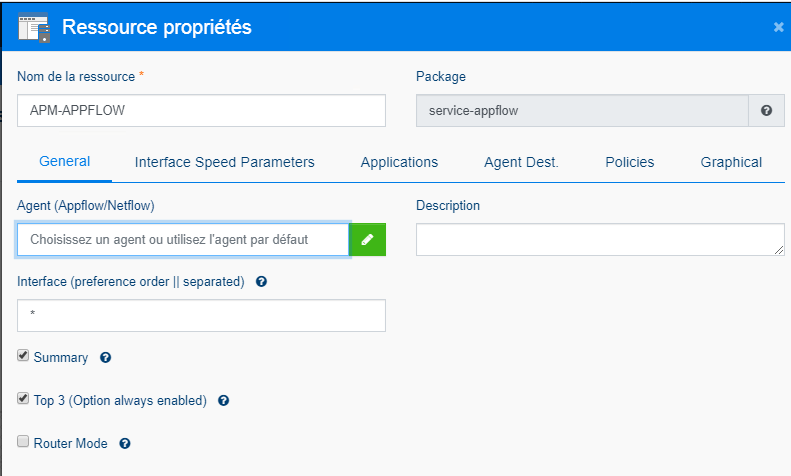

4.3.1 Establecer la supervisión de la conexión

Inicie sesión en ServicePilot, usando una cuenta de Admin.

Abre la configuración haciendo clic en la rueda dentada de la esquina superior derecha y haz clic en Vistas.

Seleccione el tipo de package de supervisión requerido por categoría y utilice el filtro para limitar las opciones mostradas. En nuestro caso, usaremos el package servicios-aflujo.

Configure el package como desee. En nuestro caso, dejamos el agente local (por eso la casilla del agente está vacía) y seleccionamos todas las interfaces usando el símbolo de la estrella.

Pulsa OK

Por último, haga clic en el botón Guardar todos los cambios

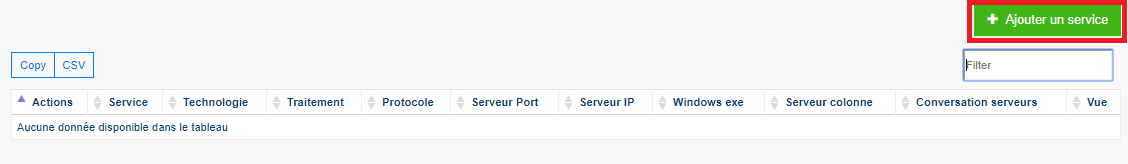

Vuelva a abrir la configuración haciendo clic en la rueda dentada de la esquina superior derecha y haga clic en Servicios.

Haga clic en Agregar un servicio.

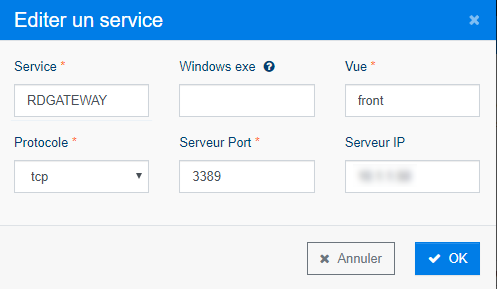

Configure el servicio de su elección (en nuestro caso, configuramos un APM para el servicio SSH):

- La casilla de servicio permite introducir el nombre del servicio.

*Deja la caja de Tecnología en dpi

Para el procesamiento, elija el servidor (en lugar de la imagen)

Elija el protocolo del servicio que desea supervisar

Introduce el puerto que quieres escuchar en la pestaña * Puerto del Servidor *.

Deje el símbolo de la estrella en la casilla del servidor IP a menos que desee introducir una IP. Si especificas una IP será la IP de escucha.

Introduce un nombre en el cuadro Ver, esto creará una nueva vista bajo este nombre.

Pulsa OK

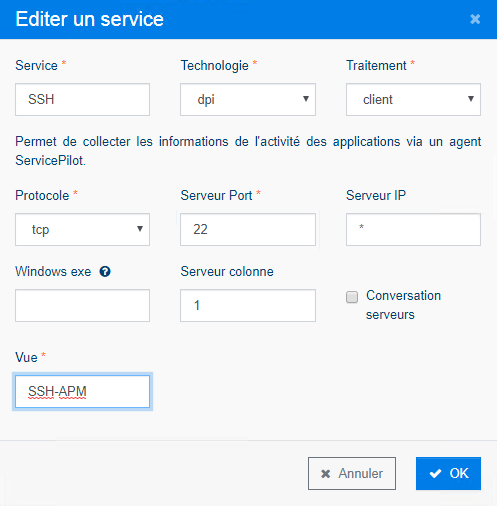

Aquí hay otro ejemplo con una configuración que podríamos hacer para nuestro servidor RDP Gateway:

Por último, haga clic en el botón de guardar todos los cambios

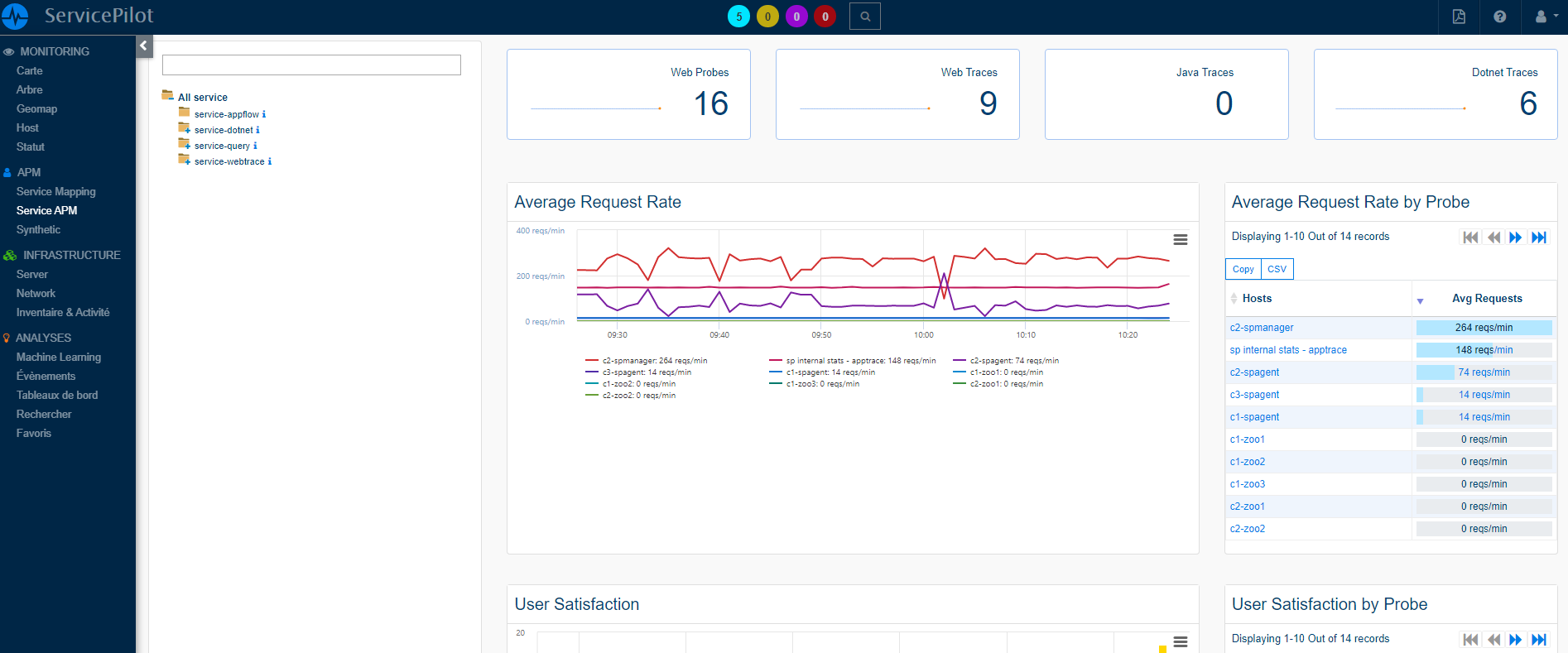

A continuación se muestra un ejemplo de lo que se puede obtener una vez que se han configurado varios APM

4.3.2 Establecer la supervisión con los espectadores de los eventos

Inicie sesión en ServicePilot, usando una cuenta de Admin.

Abre la configuración haciendo clic en la rueda dentada de la esquina superior derecha y haz clic en Vistas.

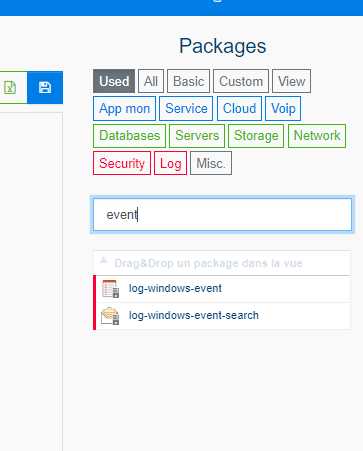

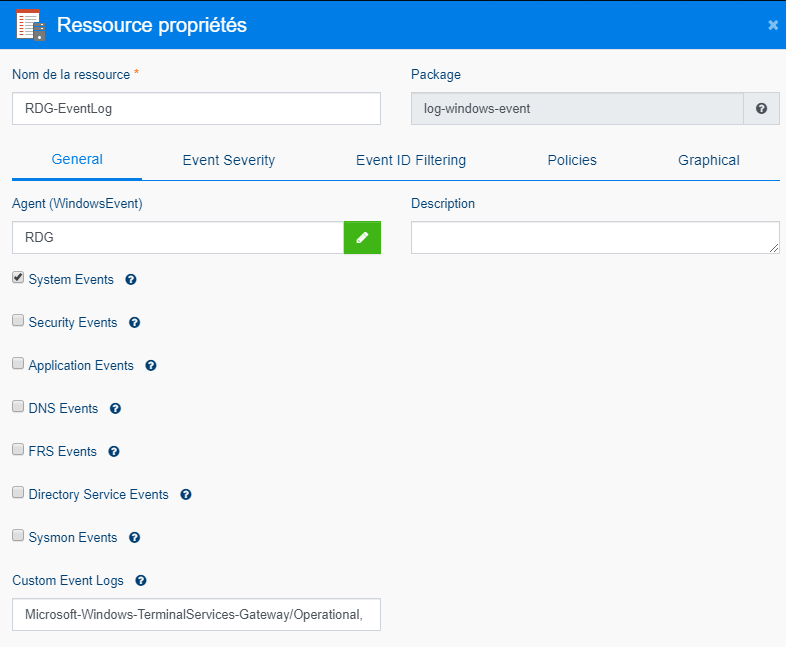

Seleccione el tipo de package de supervisión requerido por categoría y utilice el filtro para limitar las opciones mostradas. En nuestro caso, usaremos el package log-windows-event.

Configure el package como desee. En nuestro caso, asignamos el agente instalado en la máquina de la puerta de enlace.

Pulsa OK

Por último, haga clic en el botón Guardar todos los cambios

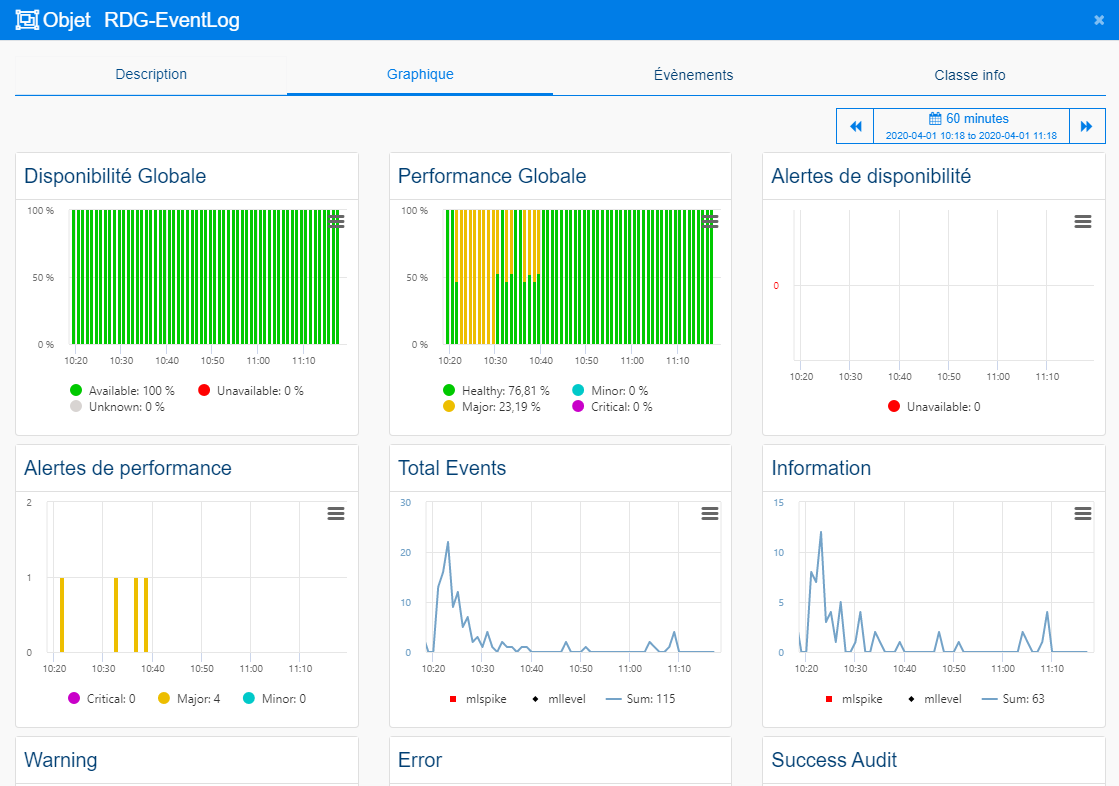

Una vez completado el aprovisionamiento, el resultado es el siguiente:

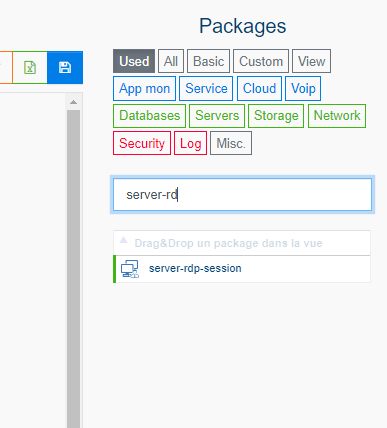

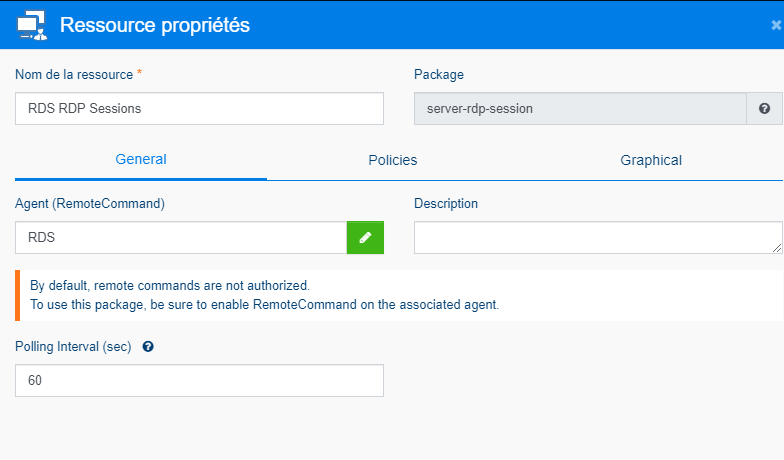

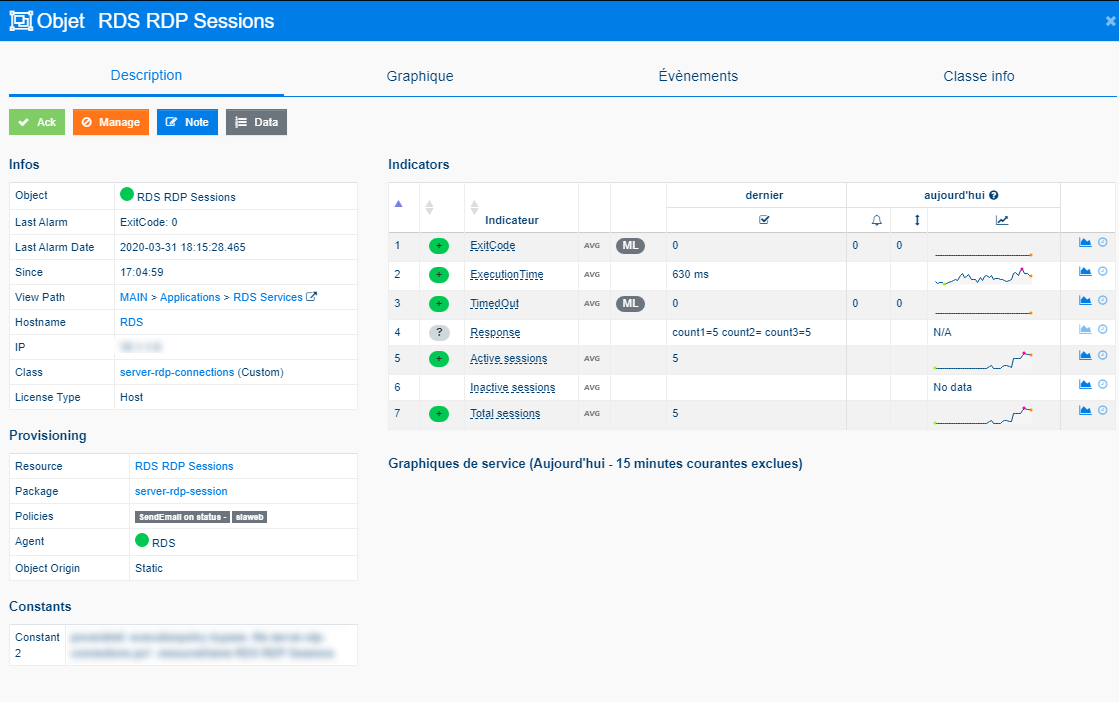

4.3.3 Estableciendo la supervisión de la sesión RDP

Inicie sesión en ServicePilot, usando una cuenta de Admin.

Abre la configuración haciendo clic en la rueda dentada de la esquina superior derecha y haz clic en Vistas.

Seleccione el tipo de package de supervisión requerido por categoría y utilice el filtro para limitar las opciones mostradas. En nuestro caso, usaremos el package server-rdp-session.

Configure el package como desee. En nuestro caso, asignamos el agente instalado en la máquina de la puerta de enlace.

Pulsa OK

Por último, haga clic en el botón Guardar todos los cambios

Una vez completado el aprovisionamiento, el resultado es el siguiente:

4.4 Recursos

- Documentación del agente ServicePilot : https://www.servicepilot.com/fr/doc/agents/

- Documentación de ServicePilot sobre los packages : https://www.servicepilot.com/fr/integration/

- Documentación de la policy del ServicePilot : https://www.servicepilot.com/fr/doc/policies/

- Documentación de Microsoft sobre RDP: https://support.microsoft.com/fr-fr/help/4028379/windows-10-how-to-use-remote-desktop

- Documentación de Microsoft sobre el RDP Gateway: https://docs.microsoft.com/en-us/windows-server/remote/remote-desktop-services/rds-plan-access-from-anywhere

- Documentación de Cisco PAT: https://community.cisco.com/t5/security-documents/pat/ta-p/3114711